Професионален Tailscale Setup скрипт за Proxmox LXC

📖 Въведение

В днешната свързана светов безопасен достъп до вашата домашна мрежа и Docker контейнери от всяка точка на света е необходимост. Традиционните VPN решения като OpenVPN са сложни за настройка, изискват статични IP адреси и портово пренасочване.

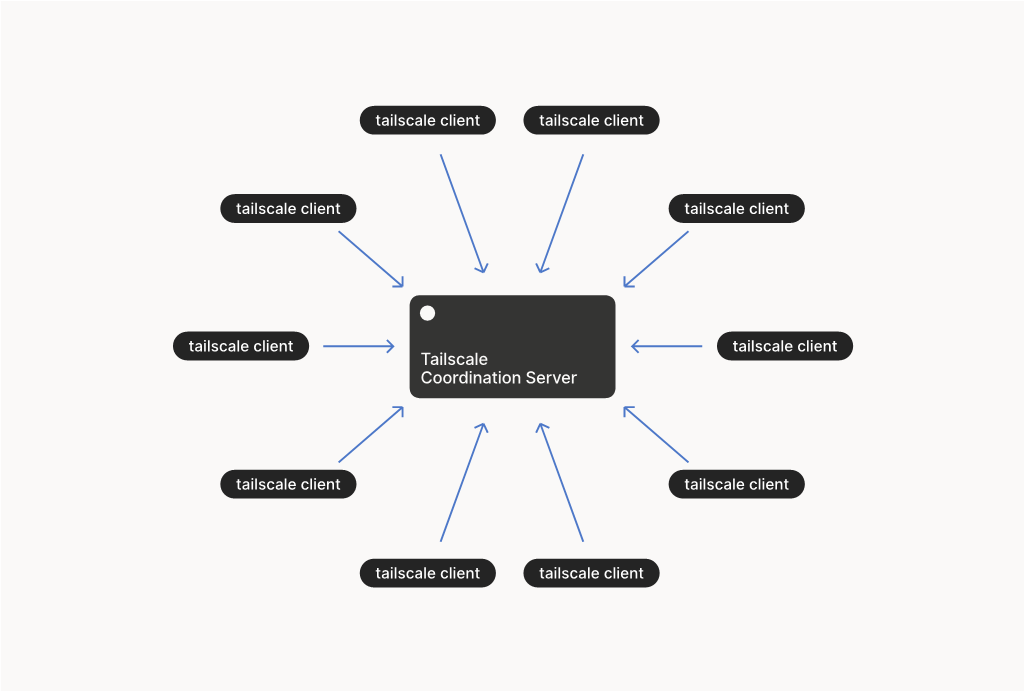

Tailscale предлага модерна алтернатива – базирана на WireGuard мрежа, която автоматично създава защитени peer-to-peer връзки между вашите устройства. Този скрипт автоматизира цялата настройка за Proxmox LXC контейнери.

🎯 Какво прави скриптът?

Основни Функции:

- ✅ Автоматична инсталация на Tailscale от официални repository-та

- ✅ Конфигуриране на IP forwarding за рутиране на трафик

- ✅ Настройване на subnet router за достъп до цялата локална мрежа

- ✅ Exit node функционалност (опционално)

- ✅ Проверки за съвместимост (TUN устройство, OS версия, root права)

- ✅ Подробни инструкции за одобрение на routes в Tailscale admin

- ✅ Management скрипт за бърз достъп до мрежова информация

- ✅ Логиране на цялата инсталация

🛡️ Сигурност

- Не изисква отваряне на портове към интернет

- Базирано на WireGuard криптография

- Zero-trust мрежов модел

- Автоматично управление на ключове

📋 Предварителни изисквания

Системни изисквания:

- Proxmox LXC контейнер с Debian/Ubuntu

- TUN устройство активирано (в настройките на контейнера)

- Root достъп до контейнера

- Интернет връзка за изтегляне на пакети

Акаунт:

- Безплатен Tailscale акаунт от tailscale.com

🚀 Стъпка по стъпка ръководство

1. Подготовка на LXC Контейнер

- Активирайте TUN устройството в настройките на контейнера

Конфигуриране на TUN устройството

На Proxmox хоста (не в контейнера):

# Спрете контейнера

pct stop 100

# Редактирайте конфигурацията

nano /etc/pve/lxc/100.confДобавете следните редове в края на файла:

# TUN/TAP устройство за OpenVPN

lxc.cgroup2.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net dev/net none bind,create=dirЗапазете файла (Ctrl+O, Enter, Ctrl+X)

Стартирайте контейнера

pct start 100- Уверете се, че контейнерът има интернет достъп

2. Изтегляне и изпълнение

- Свалете скрипта

wget https://gist.fedia.eu/urocibg/65e32d6c00e14f65908c25ddc0a570e5/raw/HEAD/tailscale-setup.sh- Направете го изпълним:

chmod +x tailscale-setup.sh - Стартирайте го:

./tailscale-setup.sh

3. Автентикация в Tailscale

- Скриптът автоматично ще отвори браузър за автентикация

- Ако това не се случи, копирайте линка от терминала

- Влезте със своя Tailscale акаунт

4. Одобрение на Subnet Routes

- Отворете Tailscale Admin Console

- Намерете вашето устройство (по подразбиране "proxmox-vpn")

- Активирайте subnet routes за вашата локална мрежа

- Активирайте exit node функционалност (ако желаете)

5. Тестване на връзката

- Инсталирайте Tailscale на други устройства

- Тествайте достъп до локални IP адреси

- Проверете мрежовия статус с

tailscale-info

🎛️ Персонализация

Скриптът поддържа персонализация чрез environment променливи:

# Промяна на hostname

HOSTNAME="my-server" sudo ./tailscale-setup.sh

# Без exit node функционалност

EXIT_NODE="false" sudo ./tailscale-setup.sh

# Прескачане на вече изпълнени стъпки

SKIP_STEPS="install,ip_forwarding" sudo ./tailscale-setup.sh🌍 Как работи на практика

Достъп до локална мрежа

След успешна настройка, можете да достъпвате всички устройства във вашата локална мрежа (напр. 10.110.110.0/24) директно от телефона или лаптопа си, дори когато сте извън дома.

Достъп до Docker контейнери

Ако имате Docker контейнери в локалната мрежа, можете директно да отваряте техните уеб интерфейси чрез браузър: http://10.110.110.x:port

Exit Node функционалност

Можете да използвате контейнера като VPN за целия си интернет трафик, като активирате "Use exit node" в Tailscale приложението.

🆚 Предимства пред традиционни VPN

| Характеристика | Tailscale | OpenVPN |

|---|---|---|

| Настройка | 🚀 Автоматична | ⚙️ Ръчна |

| IP адрес | 🌍 Динамичен | 📡 Статичен зад NAT |

| Port forwarding | ❌ Не е нужно | ✅ Задължително |

| Скорост | 🚄 Peer-to-peer | 🚗 Чрез сървър |

| Криптография | 🔐 WireGuard | 🔐 OpenSSL |

| Цена | 💰 Безплатно до 100 устройства | 💰 Зависи от сървър |

📱 Поддържани платформи

- 📱 iOS – App Store

- 🤖 Android – Google Play

- 🪟 Windows – Desktop приложение

- 🍎 macOS – Desktop приложение

- 🐧 Linux – Пакети или Snap

🔧 Полезни команди след инсталация

# Мрежова информация

tailscale-info

# Статус на всички устройства

tailscale status

# Тест на връзка

tailscale ping <device>

# Проверка на connectivity

tailscale netcheck🛠️ Поддръжка и Актуализации

Скриптът автоматично инсталира Tailscale от официалните repository-та, което гарантира, че винаги имате най-новата версия. При нужда от повторна инсталация, можете да прескочите вече изпълнените стъпки.

📞 Поддръжка

За въпроси и проблеми, моля проверете:

- 📋 Лог файла:

/var/log/tailscale-setup.log - 🌐 Tailscale документация: tailscale.com/kb

- 💬 Официалния Tailscale Discord

🎉 Заключение

Този скрипт превръща сложната задача за настройка на защитен достъп до домашната мрежа в процес от няколко минути. Благодарение на Tailscale, можете сега безопасно да достъпвате вашите устройства и услуги от всяка точка на света, без сложни конфигурации или допълнителни разходи.

🚀 Скриптът може да бъде изтеглен и от официалното GitHub хранилище на автора.

Един коментар

Коментарите са изключени.