Как да конфигурираме SSH за използване на двуфакторно удостоверяване

Двуфакторното удостоверяване (2FA) е допълнителна слой сигурност, който изисква потребителите да въведат два фактора за удостоверяване, за да получат достъп до даден ресурс. В контекста на SSH, 2FA ще изисква потребителите да предоставят както парола, така и код за еднократна употреба (OTP), генериран от приложение за удостоверяване.

Конфигурирането на SSH за използване на 2FA е сравнително прост процес. Следващите стъпки ще ви помогнат да го направите:

Инсталиране на google-authenticator

Първата стъпка е да инсталирате google-authenticator. Това ще инсталира модула pam_google_authenticator, който е необходим за 2FA за SSH.

① Стартирайте терминална сесия и въведете следната команда:

sudo apt install libpam-google-authenticatorГенериране на секретен ключ

② След като инсталирате google-authenticator, е време да генерирате секретен ключ. За да направите това, изпълнете следната команда на вашия сървър Ubuntu:

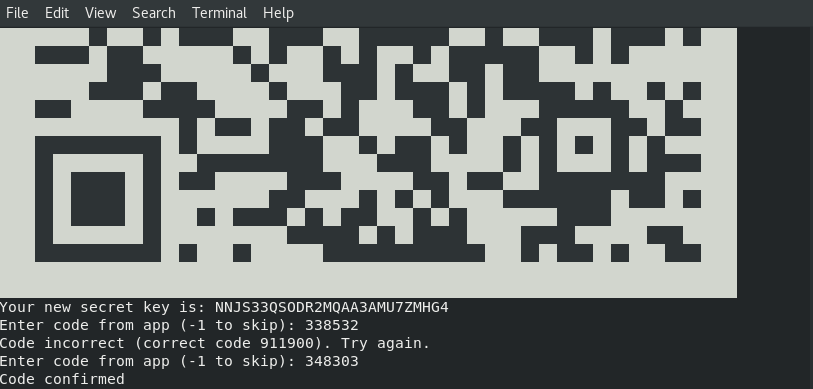

google-authenticatorТова ще генерира QR код, който можете да сканирате с вашето приложение за удостоверяване.

Предполага се, че имате инсталирано приложение за удостоверяване на вашия мобилен телефон или таблет. Ако нямате – инсталирайте (Google Authenticator).

Конфигуриране на SSH за използване на 2FA

След като сканирате QR кода, е време да конфигурирате SSH за използване на 2FA. За да направите това, редактирайте конфигурационния файл за SSH:

sudo vi /etc/pam.d/sshdДобавете следният ред към края на файла:

auth required pam_google_authenticator.so

Запазете и затворете файла.

Рестартиране на sshd демона

Сега трябва да рестартирате sshd демона, като използвате:

sudo systemctl restart sshd.service

Сега трябва да промените стойността на опцията ChallengeResponseAuthentication от no на yes в конфигурационния файл за SSH, за да активирате 2FA.

vi /etc/ssh/sshd_configТрябва да промените ChallengeResponseAuthentication no на ChallengeResponseAuthentication yes

Запазете и затворете файла.

Рестартирайте sshd демона:

sudo systemctl restart sshd.serviceИзползване на QR кода

Докоснете иконата за добавяне (+) и изберете „Сканиране на баркод“. Използвайте камерата на телефона, за да сканирате QR кода.

Когато се озовете пред подкана за парола, въведете паролата си и след това кодът за еднократна употреба, генериран от вашето приложение за удостоверяване.

Ако всичко е конфигурирано правилно, ще бъдете в състояние да се свържете с вашия сървър.

Допълнителни съвети

- Конфигурирайте SSH да изисква 2FA за всички потребители. Това ще направи вашия сървър по-труден за хакване.

- Конфигурирайте SSH да изисква 2FA само за определени IP адреси или диапазони от IP адреси. Това ще ви помогне да ограничите достъпа до вашия сървър до доверени устройства.

- Използвайте силен парола за вашия root потребител. Това е най-важният потребител на вашия сървър, така че е важно да го защитите добре.

- Използвайте силна парола за всеки потребител на вашия сървър. Силните пароли са ключови за сигурността на вашия сървър.

- Актуализирайте системата си редовно. Софтуерните актуализации често включват корекции на сигурността, които могат да помогнат за защитата на вашия сървър от хакери.

Заключение

Двуфакторното удостоверяване е ефективен начин за подобряване на сигурността на вашите сървъри Ubuntu. Конфигурирането на SSH за използване на 2FA е сравнително прост процес и може да помогне за предотвратяване на неоторизиран достъп.